ICE-SUPS RÉVÈLE L'IMAGE COMPLÈTE DE L'INTÉGRITÉ DE Z/OS

ICE/SUPS peut surveiller chaque détail de z/OS

Un système z/OS de production comporte de nombreuses pièces mobiles. Certains sont utilisés de manière répétée, en ligne, lors d’un IPL et entrent donc dans le cadre d’une inspection ICE/IFO, Image FOCUS. D’autres, tout aussi importants, se trouvent en dehors de l’IPL et des voies d’inspection nécessitant un traitement supplémentaire pour assurer un examen continu de leurs modifications et de leur intégrité globale.

Rapports ICE/SUPS sur les changements de configuration

Les différentes parties d’un système z/OS, qu’elles soient « au repos », en attente d’utilisation lors du prochain IPL, ou « en vol », utilisées activement après l’IPL, chacune présente des questions uniques de surveillance, de contrôle et de meilleures pratiques. ICE/SUPS se concentre principalement sur la création et le stockage des plans de base des composants de configuration z/OS nommés, « As Found », et sur les modifications de rapport.

Surveillance de l'intégrité d'un LPAR z/OS - Le premier pas vers la sécurité du système !

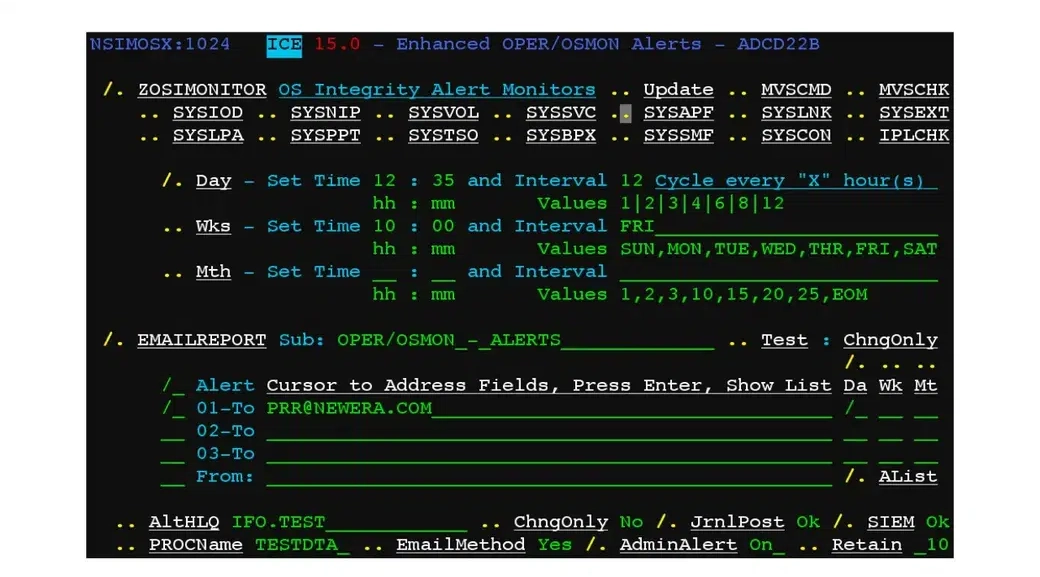

ICE/OPER/OSMON

OSMON est une application ICE qui prend en charge la surveillance continue de l’intégrité actuelle d’un LPAR z/OS. Il le fait à intervalles réguliers – quotidiens, hebdomadaires ou mensuels. Comme on le voit sur l’écran 3270 illustré ci-dessus, OSMON est facilement programmé pour surveiller aussi peu qu’un ou jusqu’à seize « points clés de l’intégrité z/OS » et, à son tour, envoyer ses résultats à des destinataires définis.

Lorsque les techniques utilisées par OSMON sont appliquées dans l’environnement System z, elles renforcent les limites de contrôle de configuration maintenues par les règles de stratégie définies et appliquées par le gestionnaire de sécurité externe (ESM). Utilisé de cette manière, OSMON établit et applique des contrôles « à grain fin, micro-périmètre » autour des ressources de configuration System z critiques – IPLParm, ParmLib, ProcLib, commandes opérateur et autres, comme indiqué dans le panneau ci-dessus. Le résultat de la surveillance continue étend le continuum de contrôle de la sécurité de la configuration System z.

Voici un exemple de ce qu’OSMON peut faire pour vous. Nous savons tous que rendre un ensemble de données autorisé par l’APF n’est pas suffisant pour accorder l’autorisation APF aux modules/programmes qu’il contient. Mais cela ouvre la porte à une perte d’intégrité du système si l’autorisation supplémentaire requise n’est pas étroitement contrôlée par l’auteur d’origine, lors du marquage du code d’autorisation (AC) du module. Les modules/programmes avec AC=1 sont entièrement autorisés et doivent être vérifiés attentivement avant de les ajouter à un ensemble de données autorisé APF, et surveillés attentivement par la suite.

OSMON est l’utilitaire système idéal pour surveiller et signaler les modifications apportées à tous les aspects de la configuration du jeu de données APF : jeux de données ajoutés/supprimés, modules ajoutés/supprimés, modifications des attributs du module : références d’alias, taille, emplacement, mode de fonctionnement et, surtout, le niveau de CA. Certains l’appellent File Integrity Management (FIM) ; nous appelons cela les meilleures pratiques de bon sens.

La surveillance des paramètres RACF garantit une meilleure compréhension des modifications de sécurité

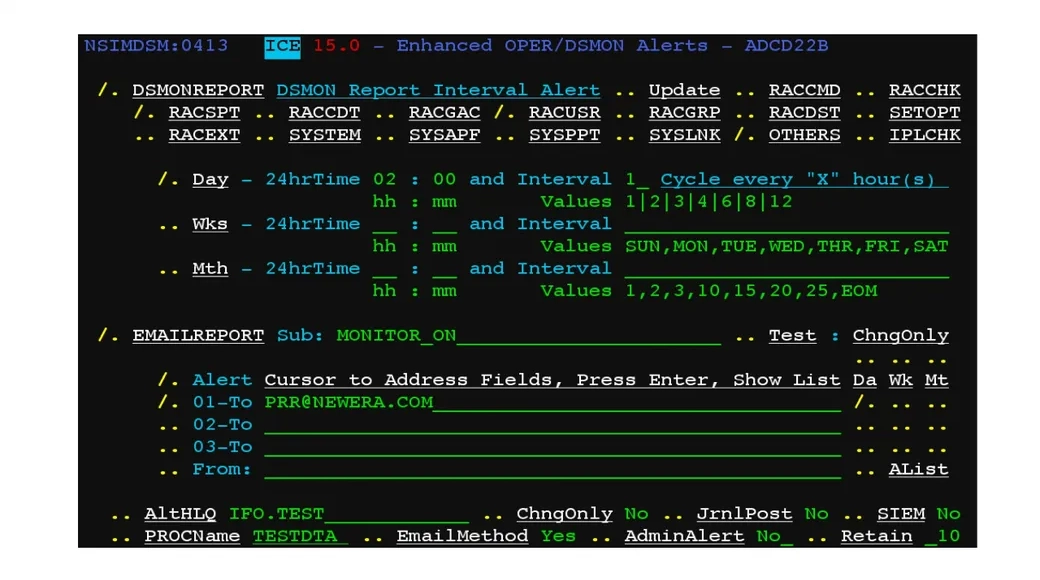

ICE/OPER/DSMON

RACF® permet à ses utilisateurs de protéger les ressources système, mais la protection qu’il fournit dépend uniquement de la mise en œuvre. Votre organisation a besoin d’un moyen de vérifier que les mécanismes de sécurité réellement en vigueur sont ceux prévus. Livré avec RACF, DSMON (The Dataset Security Monitor) est une source de ces informations de configuration vitales.

Les « meilleures pratiques » appellent à un examen constant, continu et systématique des mécanismes de sécurité configurés pour RACF. Cela est souvent considéré comme une première étape critique dans l’identification des modifications de configuration susceptibles de compromettre l’intégrité du système d’exploitation et de l’environnement de sécurité RACF.

Construit sur la base éprouvée de DSMON, ICE/OPER/DSMON ajoute des fonctions de surveillance et d’automatisation, des lignes de base contrôlées individuellement d’informations sources DSMON sélectionnées, prises à intervalles, en les comparant à celles créées à intervalles antérieurs.

Le but? Pour identifier les modifications, jusqu’à seize configurations RACF ou système spécifiques, et alerter le personnel du système et de la sécurité ayant besoin d’être informé de ces modifications.

Lorsque z/OS est lancé, les commandes de l'opérateur constituent le point de contrôle critique.

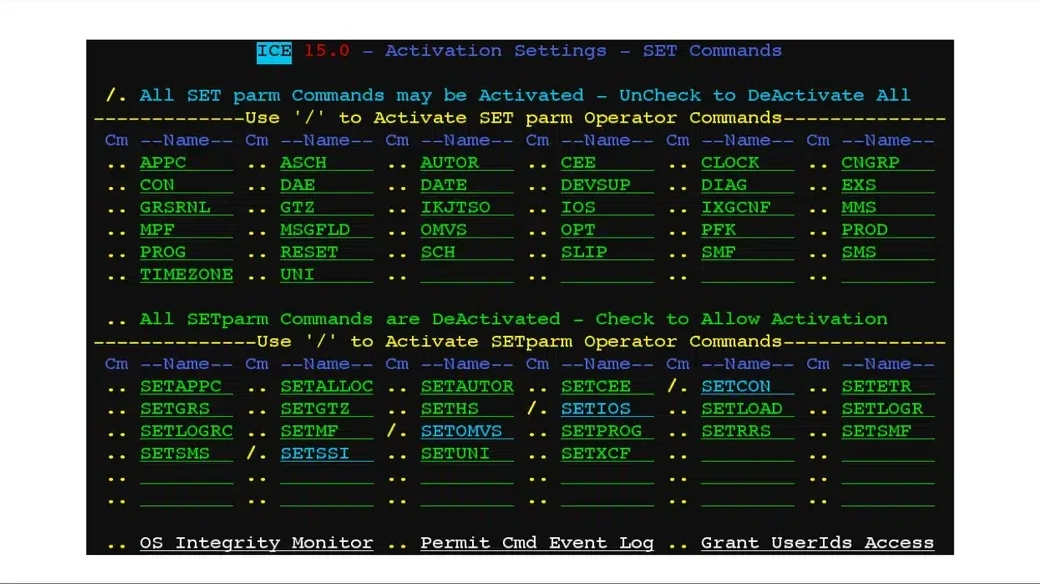

ICE/OPER/CMMD

À quelle fréquence faites-vous l’IPL ? Si vous êtes comme la plupart des magasins z/OS, la réponse est aussi peu que possible, peut-être une fois tous les six mois, sauf en cas d’urgence. Tout comme l’intégrité et la sécurité du système, la « durée de fonctionnement du système » de productivité est primordiale. Mais les choses sont loin d’être statiques ; les environnements et les conditions commerciales changent, nécessitant des mises à jour « à la volée » des systèmes de filage.

Contrairement à ICE/OPER/OSMON et ICE/OPER/DSMON, décrits ci-dessus, qui surveillent les configurations « au repos », ICE/OPER/CMMD surveille les mises à jour du système, via des commandes opérateur qui contournent les mises à jour de configuration statiques et, par conséquent, peuvent ne pas être détectées. Les meilleurs exemples de cette possibilité se trouvent dans le jeu de commandes SETPROG. Par exemple, l’émission de la séquence de commandes SETPROG APF, ADD, avec l’autorisation de le faire, ajoutera dynamiquement un jeu de données directement à la liste des jeux de données APF.

Alors que ICE/OPER/CMMD détecte, enregistre et signale en temps réel, l’ajout APF, décrit ci-dessus, peut faire plus. Voici quelques exemples:

- ICE/OPER/CMMD peut fournir une couche secondaire de contrôle autour de l’utilisation des commandes de l’opérateur à l’appui de celles déjà fournies par RACF, ACF2 ou Top Secret, vous permettant de « affiner » leur accès et leur utilisation.

- ICE/OPER/CMMD peuvent fournir des conseils inestimables aux programmeurs système novices et expérimentés dans l’utilisation des commandes de l’opérateur. Un bon exemple serait les conseils fournis lors de la tentative d’ajout ou de suppression d’un ensemble de données LNKLST.

- ICE/OPER/CMMD documente entièrement l’utilisation des commandes de l’opérateur, souvent une constatation d’audit dans l’audit de conformité. Cela inclut non seulement qui, quoi et quand l’utilisation de la commande, mais aussi la réponse du système et, surtout, le texte descriptif requis fourni par l’assureur au moment où la commande a été émise.

CE QUE DISENT LES UTILISATEURS de ICE SUPS

Réactivité

« Lorsque nous avons installé et personnalisé l’éditeur de contrôle, ICE/TCE, nous avons remarqué que certains points de contrôle z/OS critiques, les modules de chargement, par exemple, l’ensemble de données IODF, le vérificateur de santé et d’autres, n’étaient pas surveillés pour les changements. Nous en avons discuté avec NewEra et ont été vraiment ravis lorsqu’ils ont annoncé la disponibilité des détecteurs ICE/SUPS pour combler ces lacunes.»

Rapports d'intervalle

« À l’aide des détecteurs ICE/SUPS, nous surveillons désormais à des intervalles que nous définissons : Health Checker – toutes les heures, Load Modules – tous les jours, IODF – toutes les semaines, PPT – tous les mois. Les détails associés à des modifications spécifiques sont envoyés par e-mail à l’équipe responsable pour le suivi. Nous avons maintenant l’historique des modifications à portée de main, pour chaque système z/OS. Merci, NewEra, problème résolu. »

Protection des investissements

« Ce que nous aimons le plus, c’est la façon dont NewEra aborde la distribution de ses logiciels et applications ICE. Cela nous a permis de démarrer avec un minimum d’efforts et de dépenses, en nous concentrant sur ce que nous pensions être notre problème le plus critique, l’intégrité LPAR. familiarisez-vous avec le processus, nous pouvons, à tout moment, passer à des préoccupations plus globales concernant z/OS.»